-

-

Хостiнг

Вибір хостiнгу

-

-

-

Для сайтів та інтернет-магазинів

Адміністрування

-

О нас

Наші переваги

Служба підтримки

Партнерам і реселлерам

-

- Рус

- Укр

0

безкоштовно з міських телефонів України

| Київ | 044 392-73-56 |

| Харків | 057 728-49-18 |

| Дніпро | 056 790-86-00 |

| Одеса | 048 734-56-54 |

| Львів | 032 229-58-50 |

| Миколаїв | 051 270-12-63 |

| Полтава | 053 262-53-74 |

| Запоріжжя | 061 228-69-91 |

Рекомендується створити не root користувача з доступом до sudo.

В інструкції використовується текстовий редактор nano, для якого потрібно виконати команду:

yum install nanoІнструмент FirewallD використовується для керування брандмауером. У ОС Centos 7 інструмент FirewallD доступний за замовчуванням. Замість правил та ланцюжків Iptables у FirewallD використовуються сервіси та зони, серед яких за замовчуванням доступні такі:

external - Приймає лише вибрані вхідні мережеві з'єднання, для зовнішніх мереж з masquerading.

block - Відхиляє всі вхідні з'єднання з виводом повідомлення icmp-host-prohibited і робить доступними тільки вихідні з'єднання.

dmz - приймає лише вибрані вхідні мережеві з'єднання демілітаризованої зони DMZ.

internal - приймає лише вибрані вхідні з'єднання для комп'ютерів внутрішньої мережі.

drop - Відхиляє всі вхідні з'єднання та робить доступними тільки вихідні з'єднання.

public - приймає лише вибрані вхідні мережеві з'єднання для використання в громадських місцях.

trusted - приймає всі мережеві з'єднання.

work - Приймає лише вибрані вхідні з'єднання для комп'ютерів у домашній зоні.

home - Приймає лише вибрані вхідні з'єднання для комп'ютерів у домашній зоні.

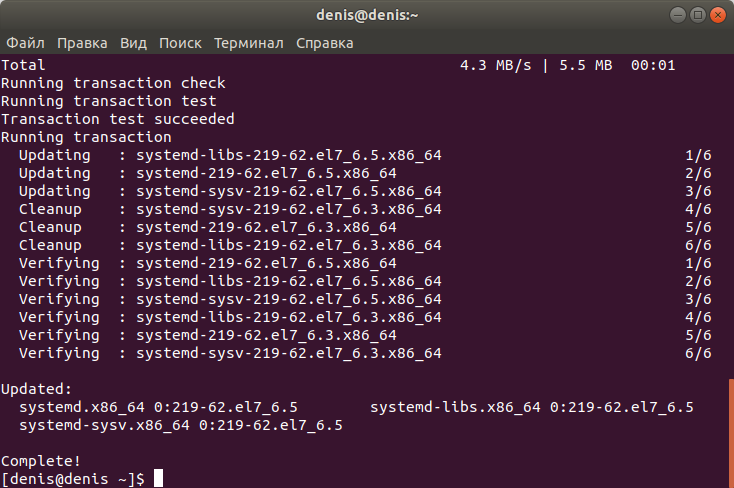

Оновлюємо пакети:

sudo yum -y update

Включаємо firewalld:

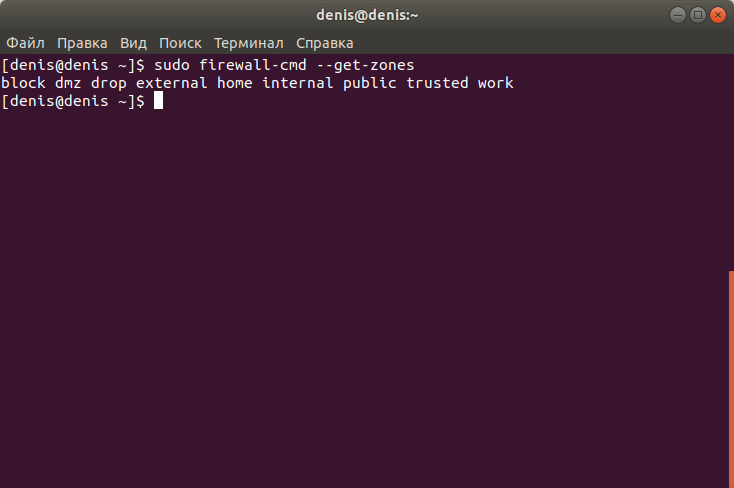

sudo systemctl start firewalldДля отримання списку всіх доступних зон використовується команда:

sudo firewall-cmd —get-zones

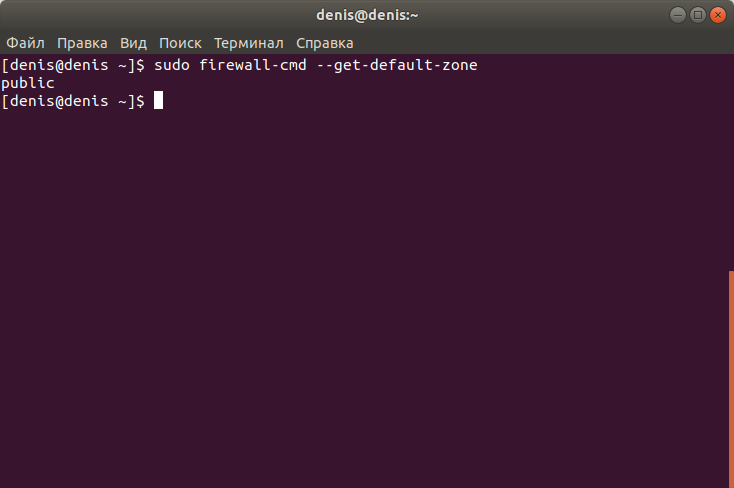

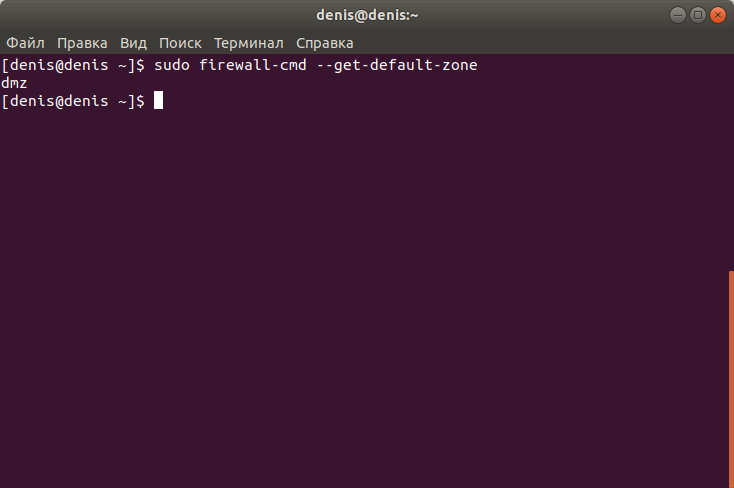

Для отримання списку зон за промовчанням використовується команда:

sudo firewall-cmd —get-default-zone

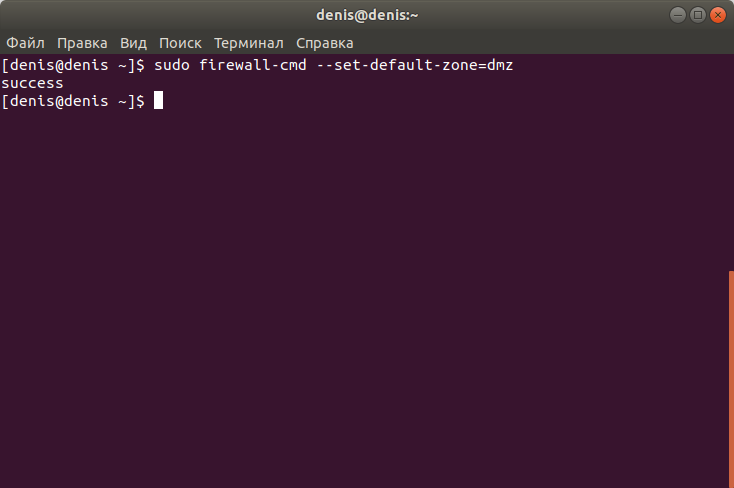

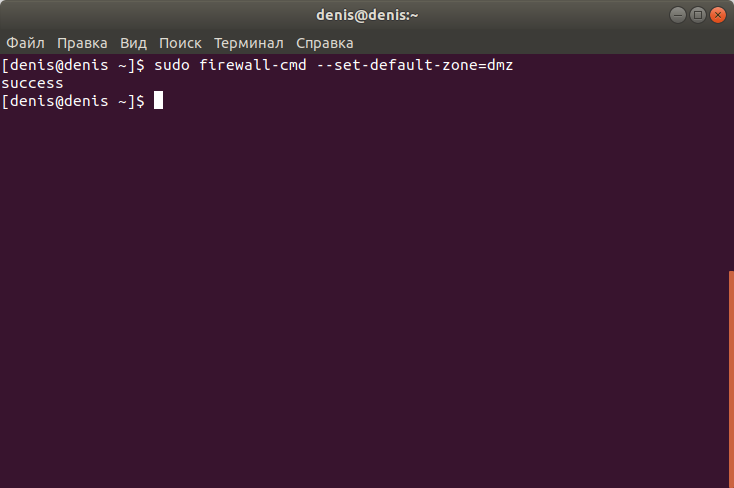

Для зміни зони за промовчанням використовується команда:

sudo firewall-cmd --set-default-zone=dmz

Повторно перевіряємо зону за замовчуванням:

sudo firewall-cmd --get-default-zone

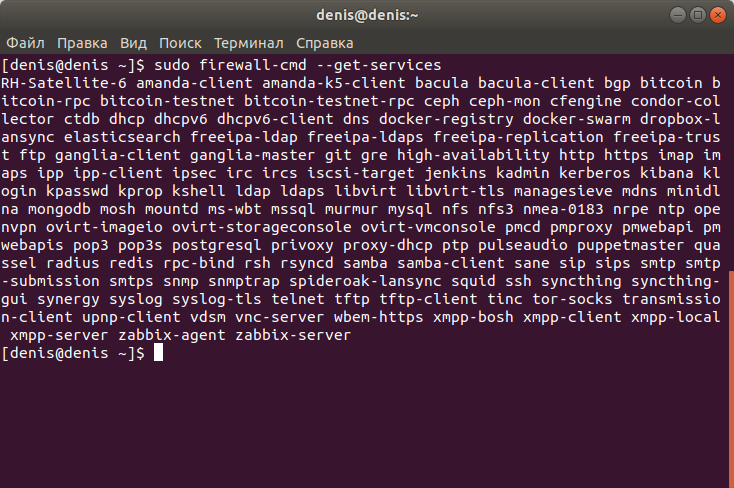

Сервіси FirewallD є файлами конфігурації XML, які містять інформацію про запис служби для firewalld.

Для отримання списку всіх доступних послуг використовується команда:

sudo firewall-cmd --get-services

Наприклад, налаштування брандмауера з FirewallD, при роботі на сервері, користуючись SSH портом 7022 і поштовим сервером.

Встановимо зону за промовчанням для DMZ:

sudo firewall-cmd —set-default-zone=dmz

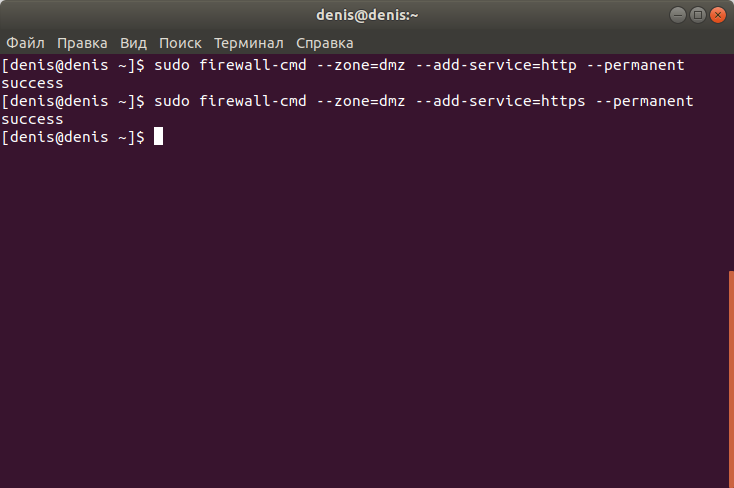

Для додавання постійних правил для протоколів HTTP та HTTPS у зоні DMZ виконуємо по черзі команди:

sudo firewall-cmd --zone=dmz --add-service=http --permanent sudo firewall-cmd --zone=dmz --add-service=https --permanent

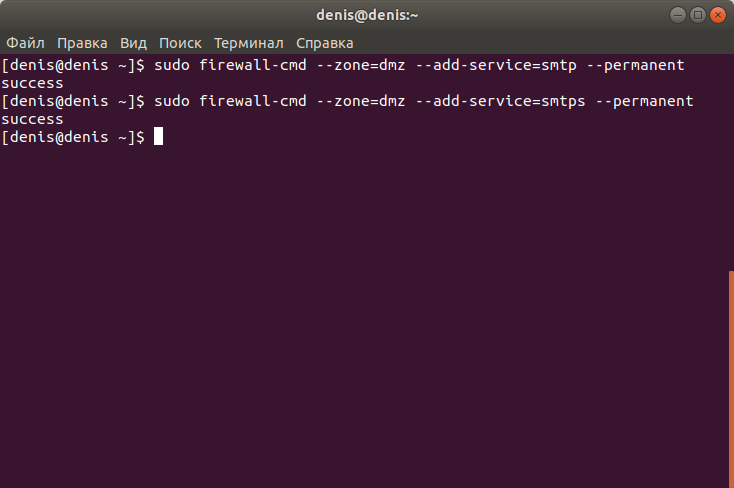

Відкриваємо SMTP порт 25 та SMTPS порт 465 за допомогою команд:

sudo firewall-cmd --zone=dmz --add-service=smtp --permanent sudo firewall-cmd --zone=dmz --add-service=smtps --permanent

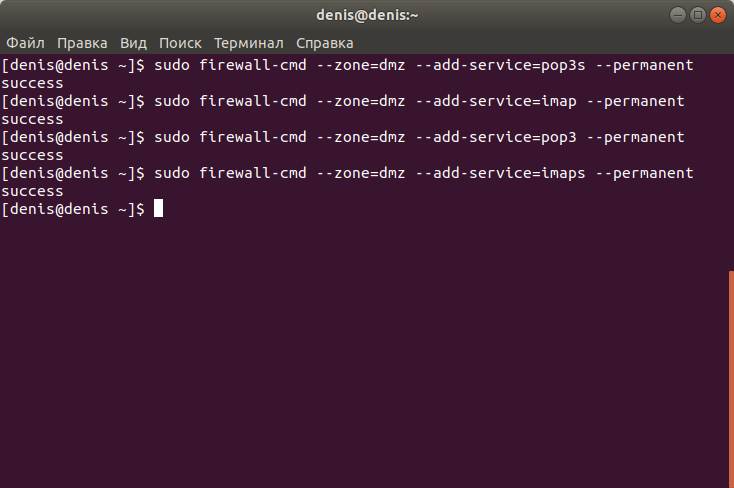

Відкриваємо порти для Open, POP3S, IMAP, POP3 та IMAPS порти:

sudo firewall-cmd --zone=dmz --add-service=pop3s --permanent sudo firewall-cmd --zone=dmz --add-service=imap --permanent sudo firewall-cmd --zone=dmz --add-service=pop3 --permanent sudo firewall-cmd --zone=dmz --add-service=imaps --permanent

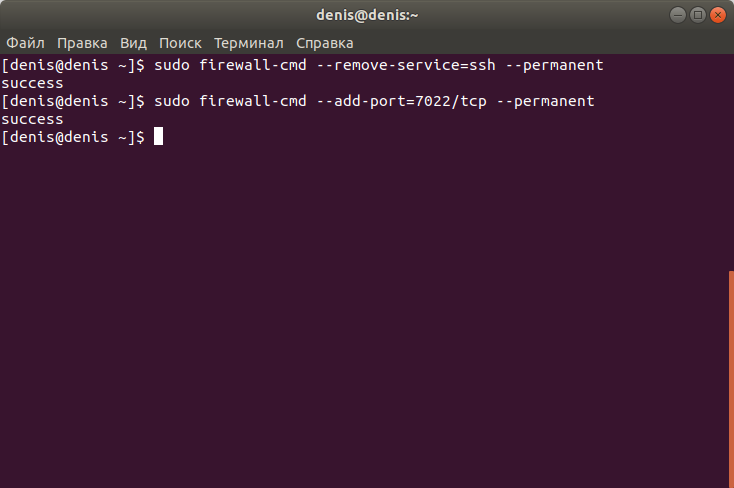

Видаляємо SSH порт 22 і відкриємо SSH порт 7022:

sudo firewall-cmd --remove-service=ssh --permanent sudo firewall-cmd --add-port=7022/tcp --permanent

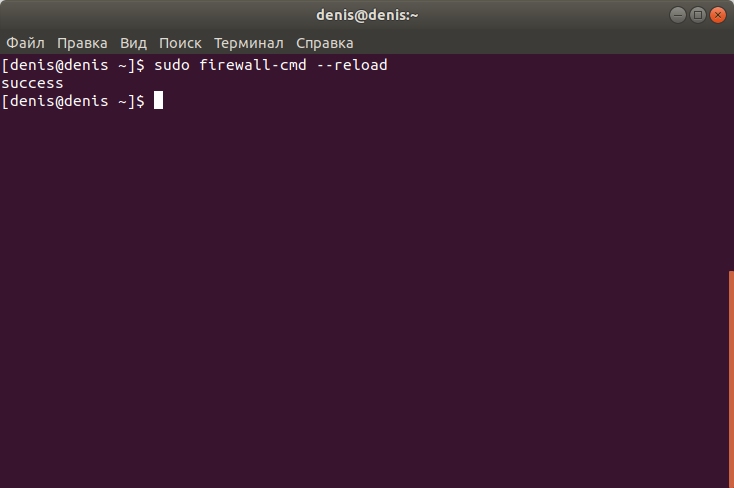

Перезавантажуємо брандмауер:

sudo firewall-cmd --reload

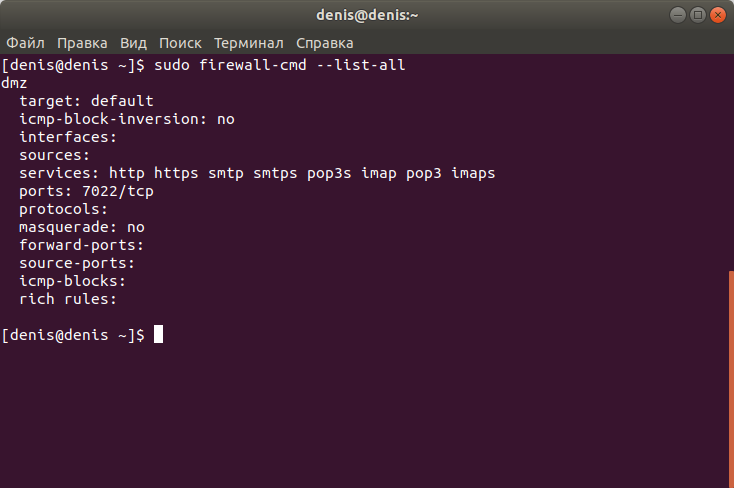

Отримуємо список встановлених правил:

sudo firewall-cmd --list-all

Див. також:

Налаштування Firewall