-

-

Хостiнг

Вибір хостiнгу

-

-

-

Для сайтів та інтернет-магазинів

Адміністрування

-

О нас

Наші переваги

Служба підтримки

Партнерам і реселлерам

-

- Рус

- Укр

0

безкоштовно з міських телефонів України

| Київ | 044 392-73-56 |

| Харків | 057 728-49-18 |

| Дніпро | 056 790-86-00 |

| Одеса | 048 734-56-54 |

| Львів | 032 229-58-50 |

| Миколаїв | 051 270-12-63 |

| Полтава | 053 262-53-74 |

| Запоріжжя | 061 228-69-91 |

Apache Tomcat є сервером програм, що використовується для обслуговування програм Java.

Ця інструкція допоможе захистити сервер Tomcat 8 за допомогою SSL .

Перед виконанням інструкції необхідно встановити на сервері веб-сервер Apache і сервер Tomcat 8.

Рекомендується створити не root користувача з доступом до sudo.

В інструкції використовується текстовий редактор nano, для якого потрібно виконати команду:

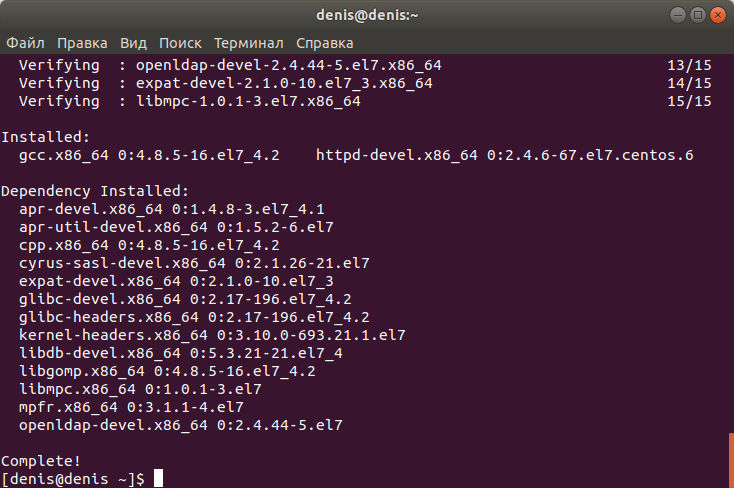

yum install nanoВстановлюємо GCC (для компіляції конектора) та файли розробки веб-сервера Apache:

sudo yum install gcc httpd-devel

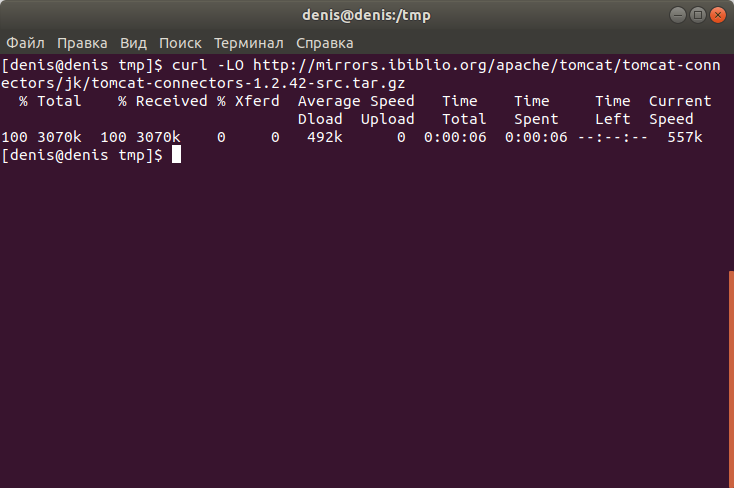

Переходимо до папки tmp:

cd /tmpЗавантажуємо архів з вихідним кодом конектора:

curl -LO http://mirrors.ibiblio.org/apache/tomcat/tomcat-connectors/jk/tomcat-connectors-1.2.42-src.tar.gz

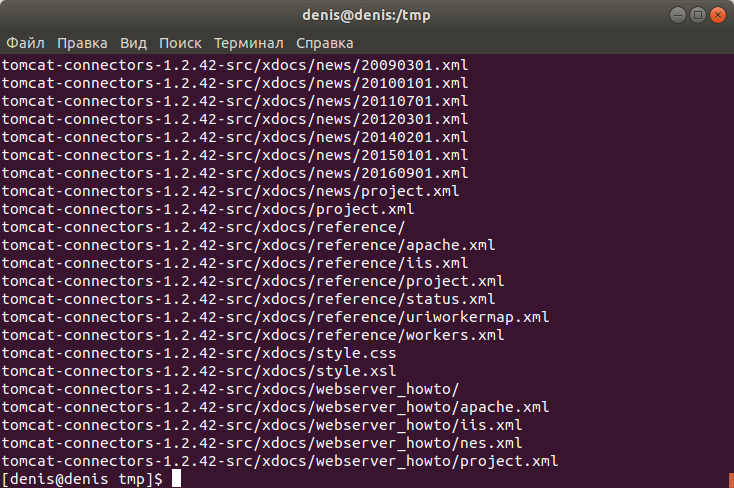

Вилучаємо архів у поточний каталог:

tar xzvf tomcat-connectors*

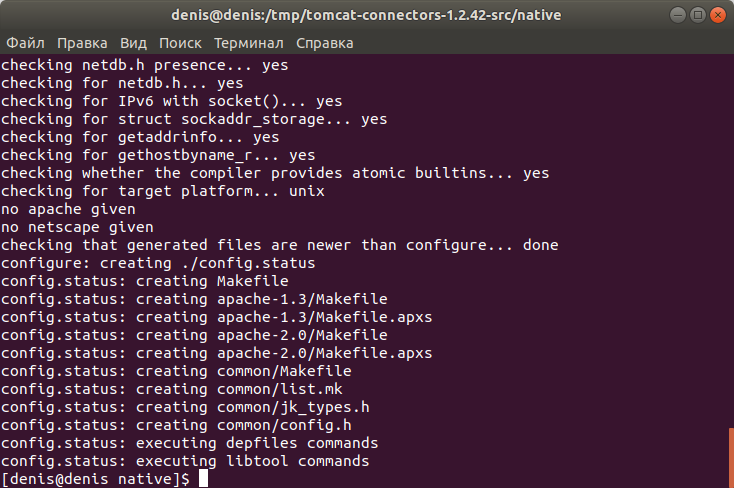

Переходимо до каталогу native:

cd tomcat-connectors*/nativeВказуємо розташування інструменту apxs, що допомагає налаштувати код:

./configure —with-apxs=/usr/bin/apxs

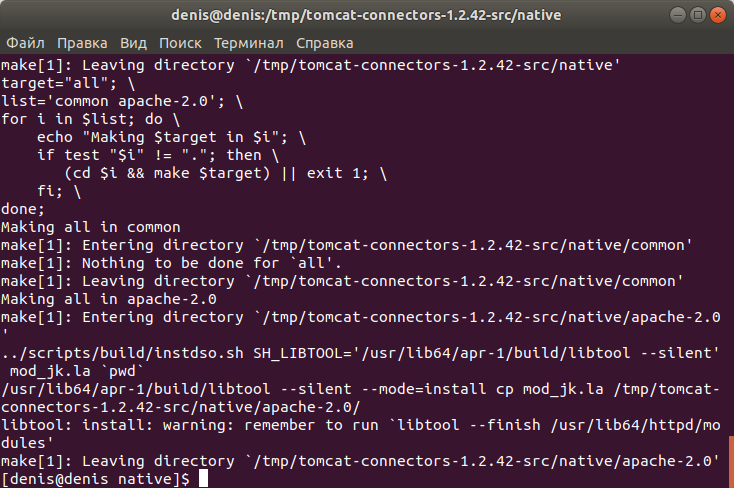

Збираємо модуль:

make

Встановлюємо модуль:

sudo make install

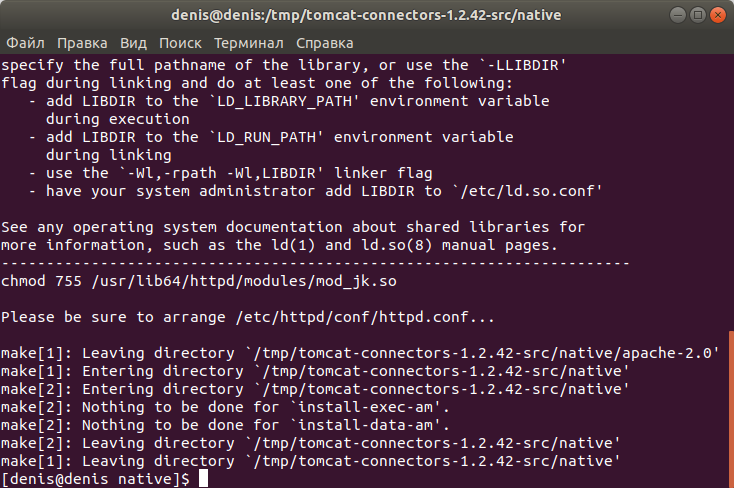

Для налаштування підтримки модуля mod_jk та взаємодії Apache з Tomcat відкриваємо файл jk.conf:

sudo nano /etc/httpd/conf.d/jk.confі вставляємо в нього наступний код:

LoadModule jk_module modules/mod_jk.so JkLogFile logs/mod_jk.log JkLogLevel info JkShmFile logs/mod_jk.shm JkWorkersFile conf/workers.properties

Зберігаємо зміну у файлі, натиснувши клавіші Ctrl+x , потім клавішу y і потім клавішу Enter.

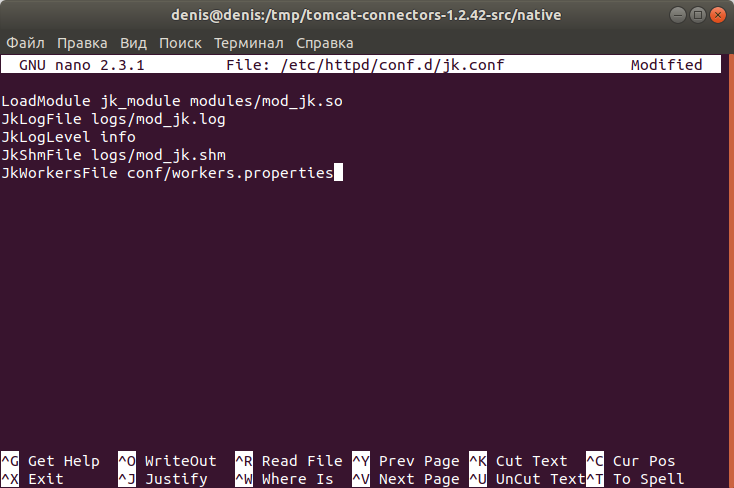

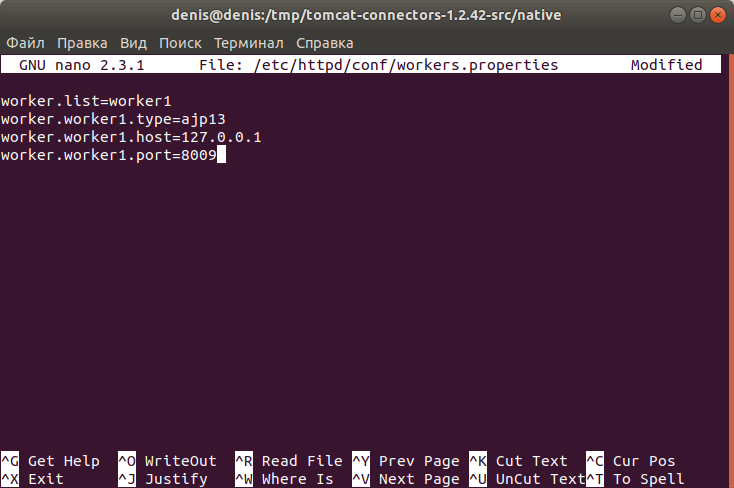

Створюємо файл властивостей робочого процесу

sudo nano /etc/httpd/conf/workers.propertiesі для створення підключення до Tomcat на порті 8009 вставляємо у файл наступний код:

worker.list=worker1 worker.worker1.type=ajp13 worker.worker1.host=127.0.0.1 worker.worker1.port=8009

Зберігаємо зміну у файлі, натиснувши клавіші Ctrl+x , потім клавішу y і потім клавішу Enter.

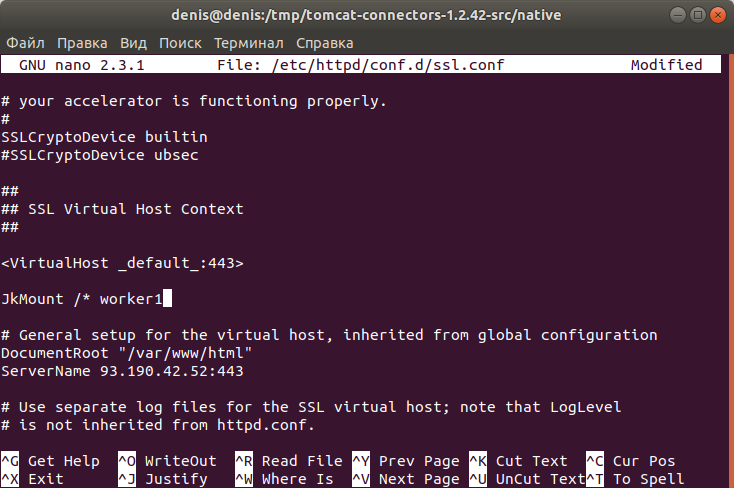

Відкриваємо віртуальний хост:

sudo nano /etc/httpd/conf.d/ssl.conf і щоб передати весь трафік цього віртуального хоста раніше налаштованому робочому процесу, додаємо в розділ

JkMount /* worker1

Зберігаємо зміну у файлі, натиснувши клавіші Ctrl+x , потім клавішу y і потім клавішу Enter.

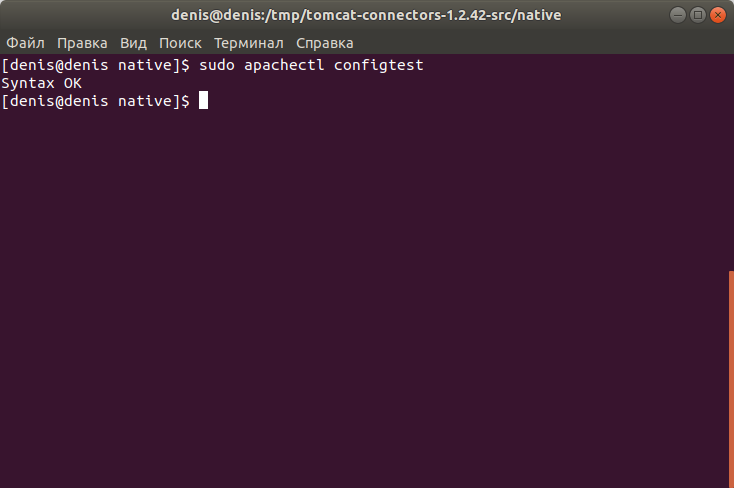

Перевіряємо налаштування:

sudo apachectl configtest

Бачимо відповідь Syntax OK, що означає, що помилок у конфігураціях немає.

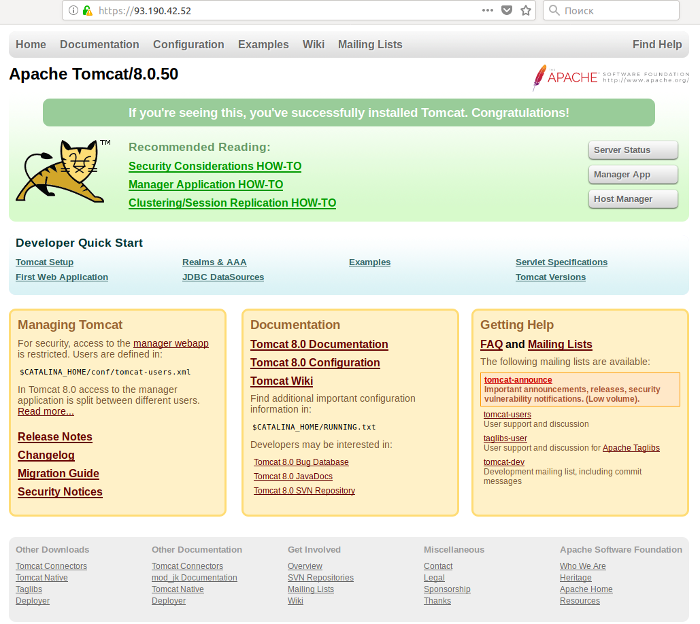

Перезавантажуємо Apache:

sudo systemctl restart httpdТепер сервер Tomcat доступний у браузері SSL.

Щоб переконатися в цьому, відкриваємо адресу (замість 93.190.42.52 необхідно вказати IP адресу власного сервера):

https://93.190.42.52/

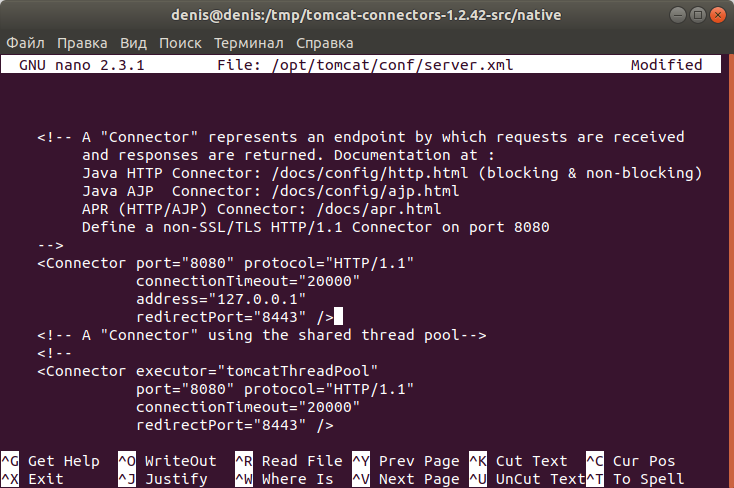

Щоб усі запити Tomcat проходили через проксі-сервер, потрібно налаштувати Tomcat для прослуховування з'єднань лише на локальному кільцевому інтерфейсі.

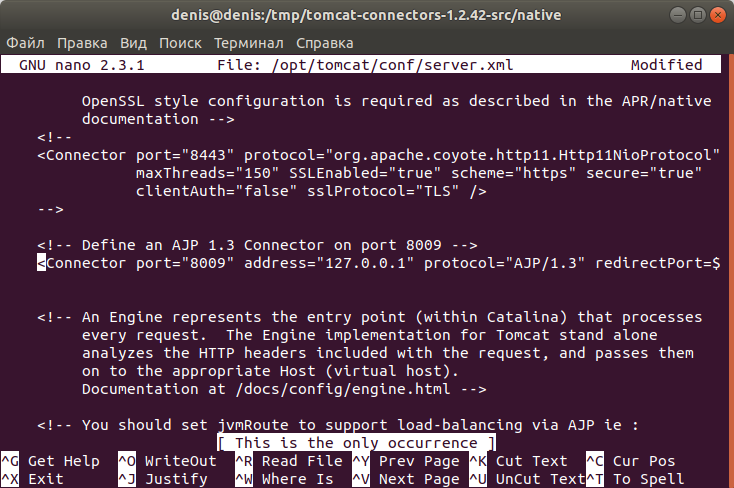

Відкриваємо файл server.xml:

sudo nano /opt/tomcat/conf/server.xmlі міняємо рядки:

<Connector port="8080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="8443" />на рядки:

<Connector port="8080" protocol="HTTP/1.1" connectionTimeout="20000" address="127.0.0.1" redirectPort="8443" />

а так само змінюємо рядок:

<Connector port="8009" protocol="AJP/1.3" redirectPort="8443" />на рядок:

<Connector port="8009" address="127.0.0.1" protocol="AJP/1.3" redirectPort="8443" />

Зберігаємо зміну у файлі, натиснувши клавіші Ctrl+x , потім клавішу y і потім клавішу Enter.

Перезапускаємо Tomcat:

sudo systemctl restart tomcatТепер з'єднання сервера Tomcat шифруються через SSL за допомогою проксі-сервера.

Див. також: