-

-

Хостинг

Выбор хостинга

-

-

-

Для сайтов и интернет-магазинов

Администрирование

-

О нас

Наши преимущества

Служба поддержки

Партнерам и реселлерам

-

- Рус

- Укр

0

бесплатно с городских телефонов Украины

| Киев | 044 392-73-56 |

| Харьков | 057 728-49-18 |

| Днепр | 056 790-86-00 |

| Одесса | 048 734-56-54 |

| Львов | 032 229-58-50 |

| Николаев | 051 270-12-63 |

| Полтава | 053 262-53-74 |

| Запорожье | 061 228-69-91 |

Рекомендуется создать не root пользователя с доступом к sudo.

В инструкции используется текстовый редактор nano, для установки которого требуется выполнить команду:

yum install nanoИнструмент FirewallD используется для управления брандмауэром. В ОС Centos 7 инструмент FirewallD доступен по умолчанию. Вместо правил и цепочек Iptables в FirewallD используются сервисы и зоны, среди которых по умолчанию доступны следующие:

external - Принимает только выбранные входящие сетевые соединения, для внешних сетей с masquerading.

block - Отклоняет все входящие сетевые соединения с выводом сообщения icmp-host-prohibited и делает доступными только исходящие сетевые соединения.

dmz - Принимает только выбранные входящие сетевые соединения демилитаризованной зоны DMZ.

internal - Принимает только выбранные входящие сетевые соединения для компьютеров внутренней сети.

drop - Отклоняет все входящие сетевые соединения и делает доступными только исходящие сетевые соединения.

public - Принимает только выбранные входящие сетевые соединения, для использования в общественных местах.

trusted - Принимает все сетевые соединения.

work - Принимает только выбранные входящие сетевые соединения для компьютеров в домашней зоне.

home - Принимает только выбранные входящие сетевые соединения для компьютеров в домашней зоне.

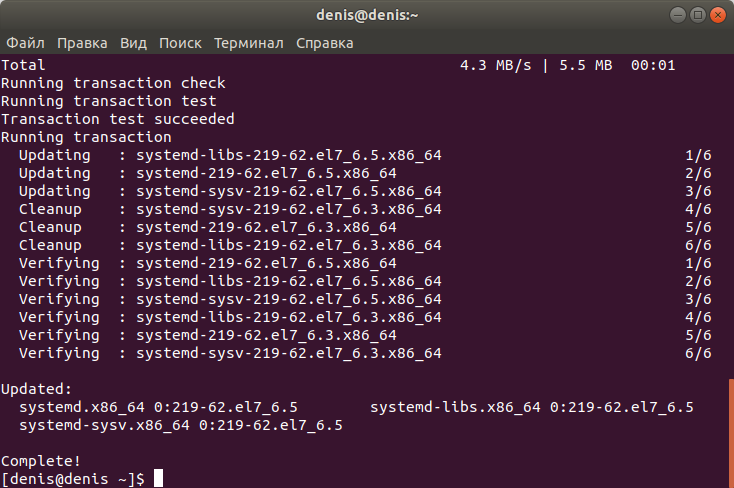

Обновляем пакеты:

sudo yum -y update

Включаем firewalld:

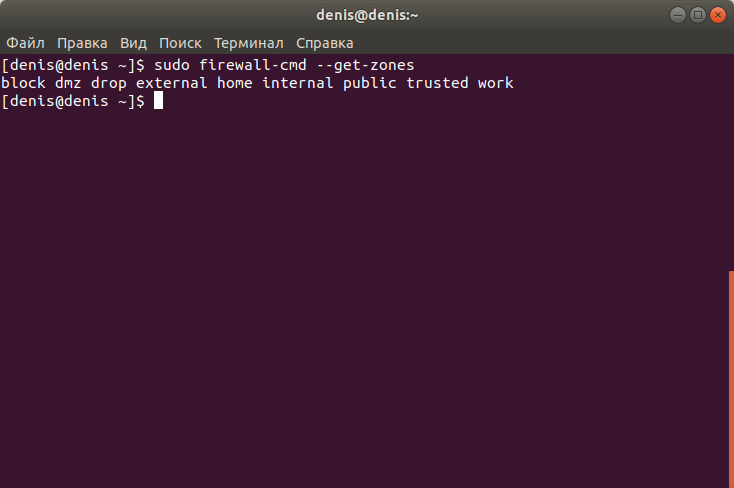

sudo systemctl start firewalldДля получения списка всех доступных зон используется команда:

sudo firewall-cmd —get-zones

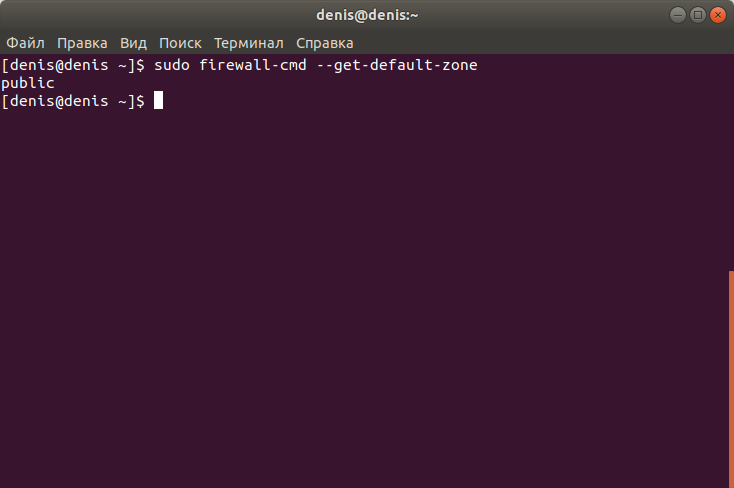

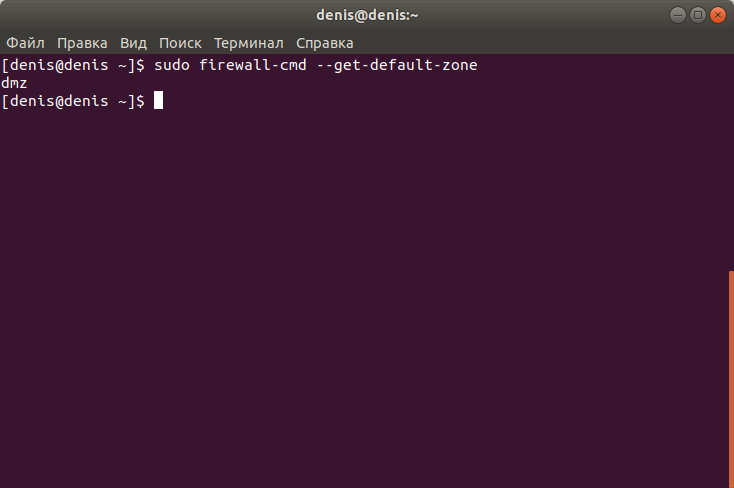

Для получения списка зон по умолчанию используется команда:

sudo firewall-cmd —get-default-zone

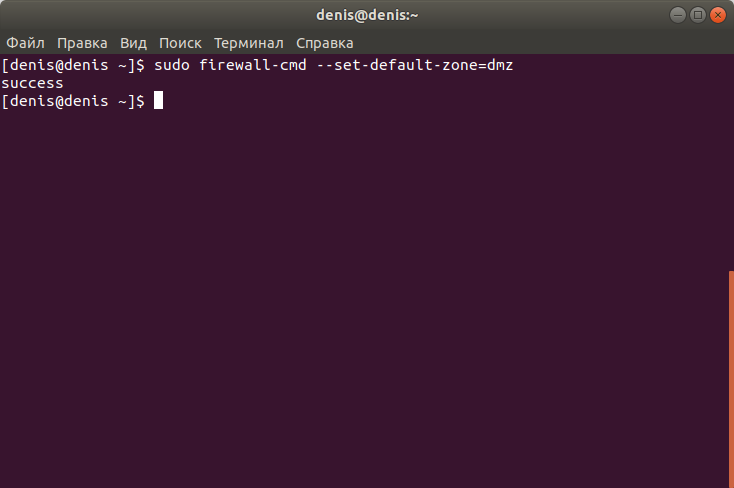

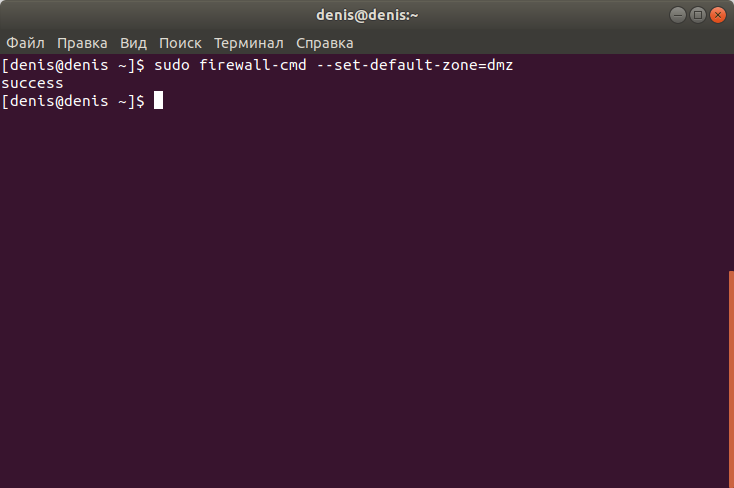

Для смены зоны по умолчанию используется команда:

sudo firewall-cmd --set-default-zone=dmz

Повторно проверяем зону по умолчанию:

sudo firewall-cmd --get-default-zone

Сервисы FirewallD являются файлами конфигурации XML, в которых содержится информация о записи службы для firewalld.

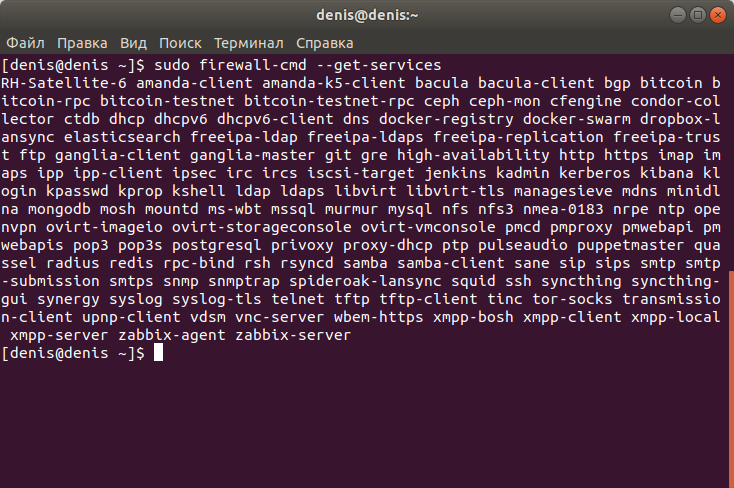

Для получения списка всех доступных услуг используется команда:

sudo firewall-cmd --get-services

Для примера, настройка брандмауэра с FirewallD, при работе на сервере, пользуясь SSH портом 7022 и почтовым сервером.

Установим зону по умолчанию для DMZ:

sudo firewall-cmd —set-default-zone=dmz

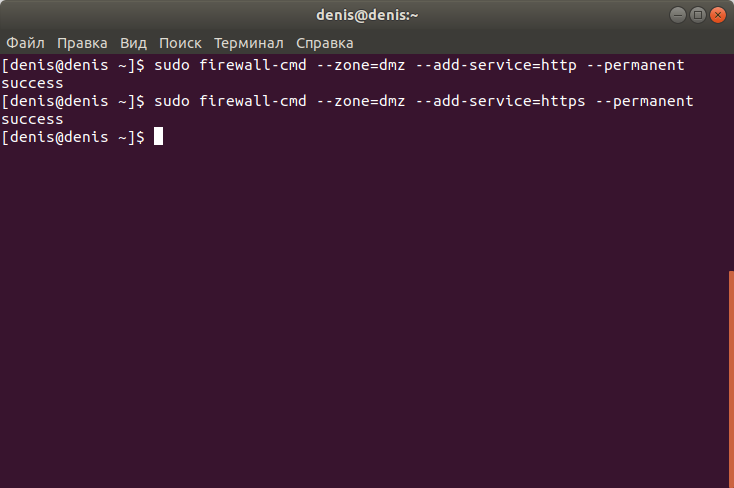

Для добавления постоянных правил для протоколов HTTP и HTTPS в зоне DMZ, выполняем поочередно команды:

sudo firewall-cmd --zone=dmz --add-service=http --permanentsudo firewall-cmd --zone=dmz --add-service=https --permanent

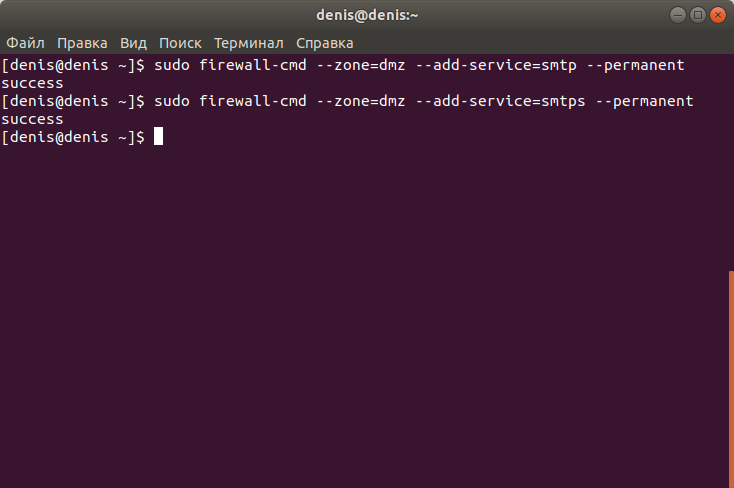

Открываем SMTP порт 25 и SMTPS порт 465 при помощи команд:

sudo firewall-cmd --zone=dmz --add-service=smtp --permanentsudo firewall-cmd --zone=dmz --add-service=smtps --permanent

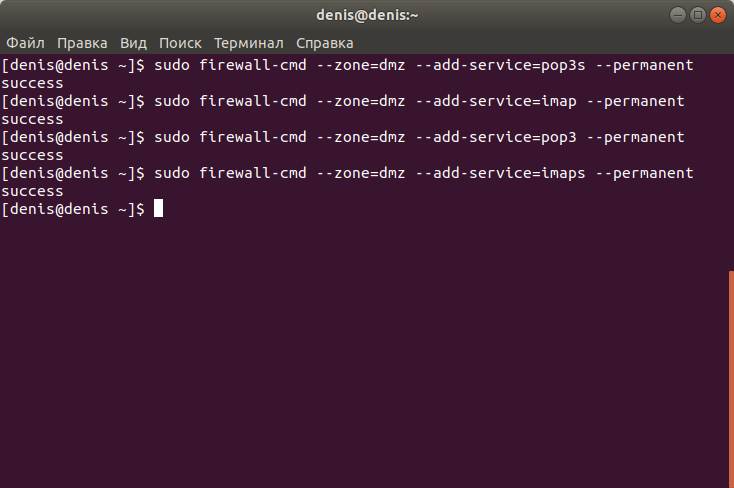

Открываем порты для Open, POP3S, IMAP, POP3 и IMAPS порты:

sudo firewall-cmd --zone=dmz --add-service=pop3s --permanentsudo firewall-cmd --zone=dmz --add-service=imap --permanentsudo firewall-cmd --zone=dmz --add-service=pop3 --permanentsudo firewall-cmd --zone=dmz --add-service=imaps --permanent

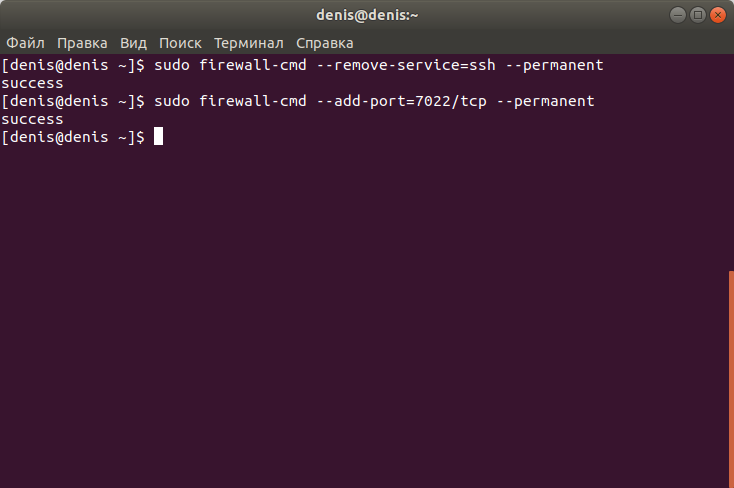

Удаляем SSH порт 22 и откроем SSH порт 7022:

sudo firewall-cmd --remove-service=ssh --permanent sudo firewall-cmd --add-port=7022/tcp --permanent

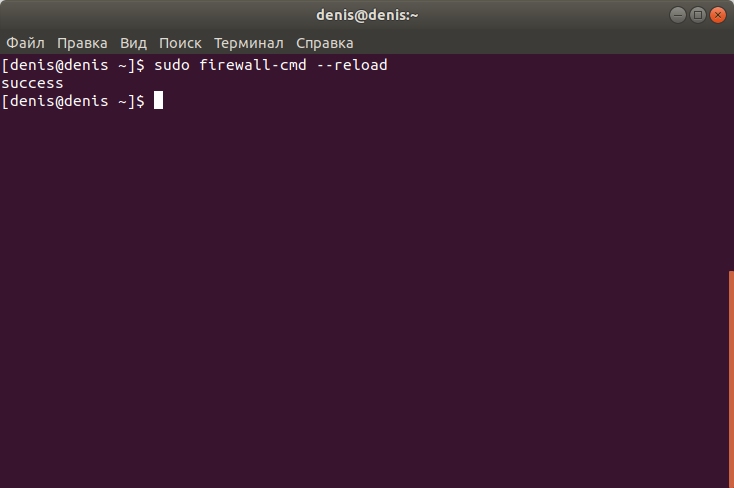

Перезагружаем брандмауэр:

sudo firewall-cmd --reload

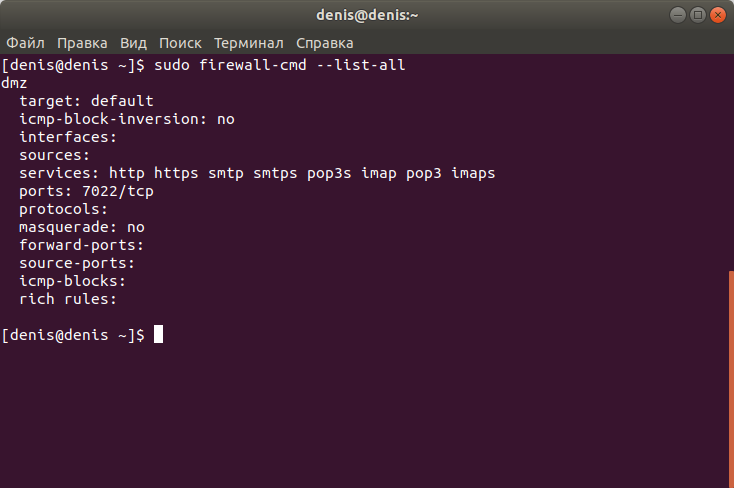

Получаем список установленных правил:

sudo firewall-cmd --list-all

См.также:

Настройка Firewall