-

-

Хостинг

Выбор хостинга

-

-

-

Для сайтов и интернет-магазинов

Администрирование

-

О нас

Наши преимущества

Служба поддержки

Партнерам и реселлерам

-

- Рус

- Укр

0

бесплатно с городских телефонов Украины

| Киев | 044 392-73-56 |

| Харьков | 057 728-49-18 |

| Днепр | 056 790-86-00 |

| Одесса | 048 734-56-54 |

| Львов | 032 229-58-50 |

| Николаев | 051 270-12-63 |

| Полтава | 053 262-53-74 |

| Запорожье | 061 228-69-91 |

Let's Encrypt является новым центром сертификации (CA), позволяющий бесплатно получить и установить SSL сертификат для шифрования HTTPS трафика на веб-серверах.

Перед выполнением инструкции, необходимо предварительно настроить веб-сервер Nginx или полный стек LEMP.

Так же рекомендуется создать не root пользователя с доступом к sudo.

В инструкции используется текстовый редактор nano, для установки которого требуется выполнить команду:

yum install nanoПроцедура настройки Nginx с Let's Encrypt состоит из следующих шагов:

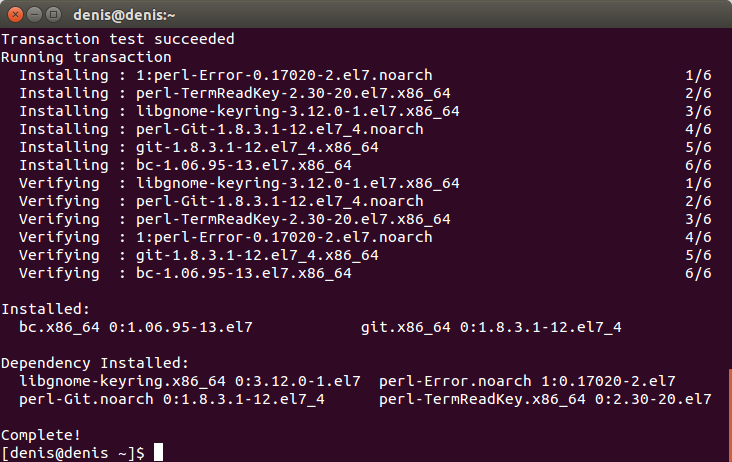

sudo yum -y install git bc

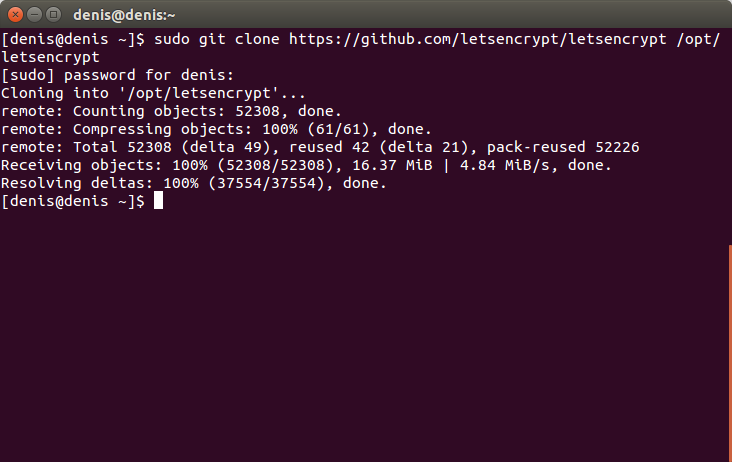

sudo git clone https://github.com/letsencrypt/letsencrypt /opt/letsencrypt

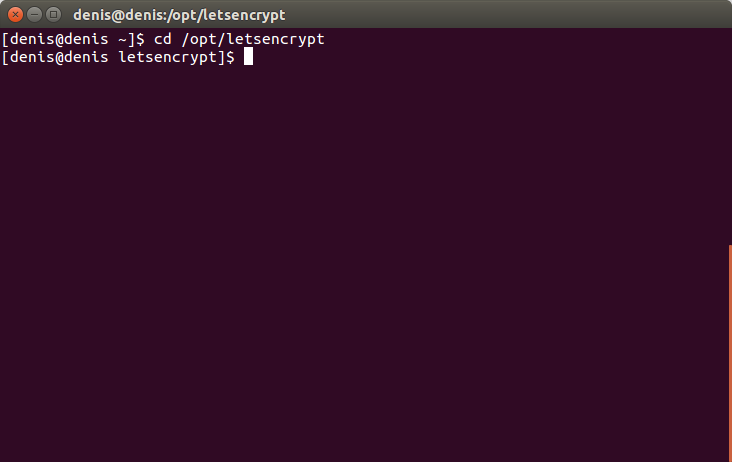

cd /opt/letsencrypt

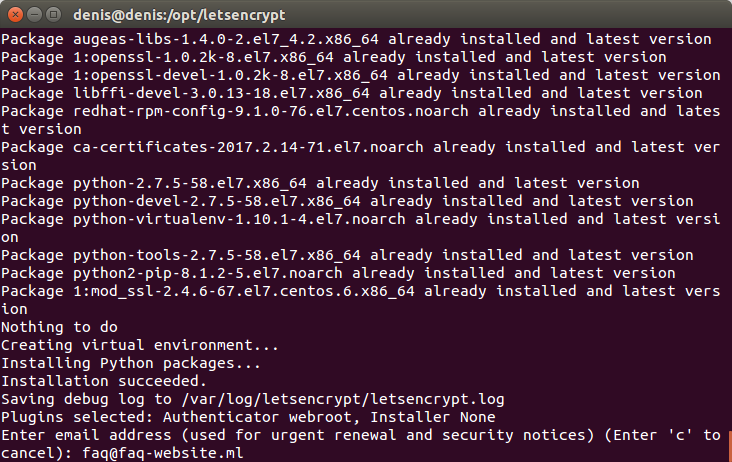

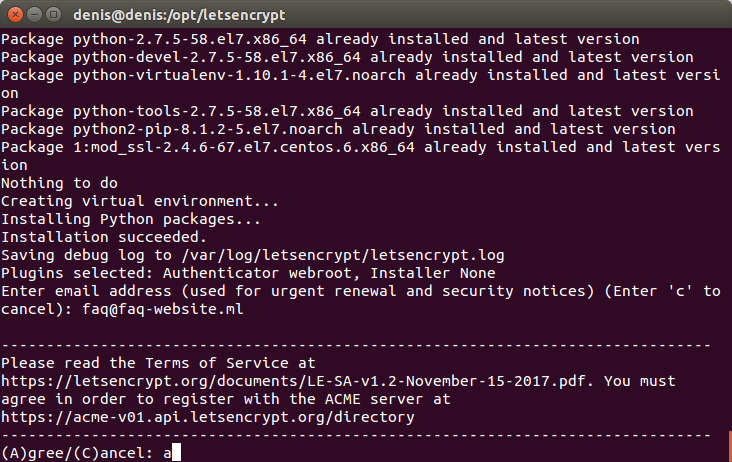

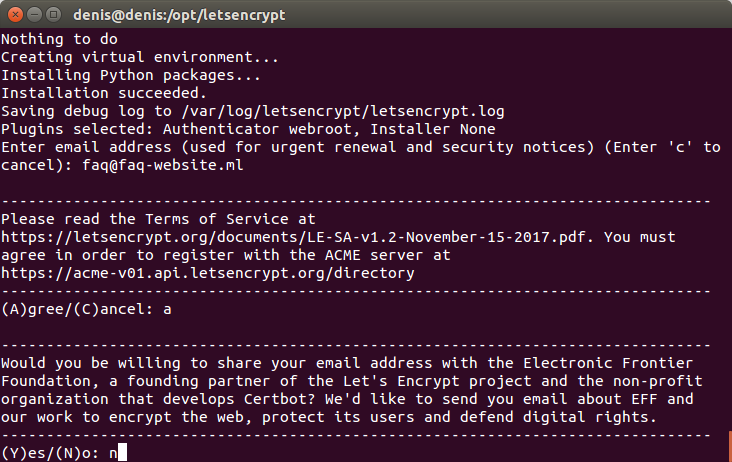

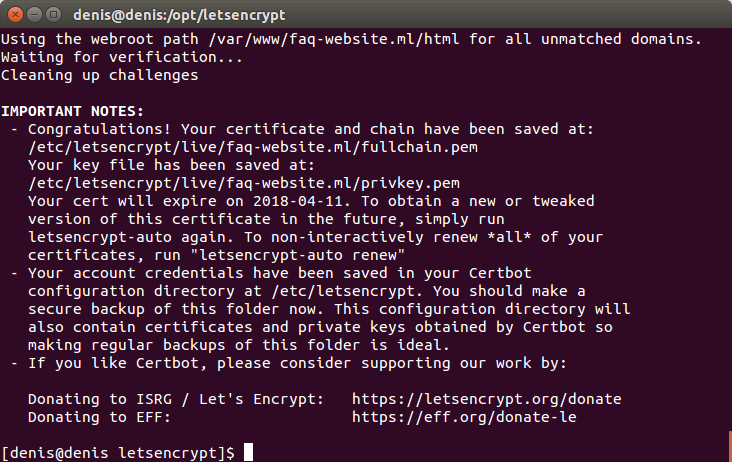

./letsencrypt-auto certonly -a webroot --webroot-path=/var/www/faq-website.ml/html -d faq-website.ml -d www.faq-website.ml

а

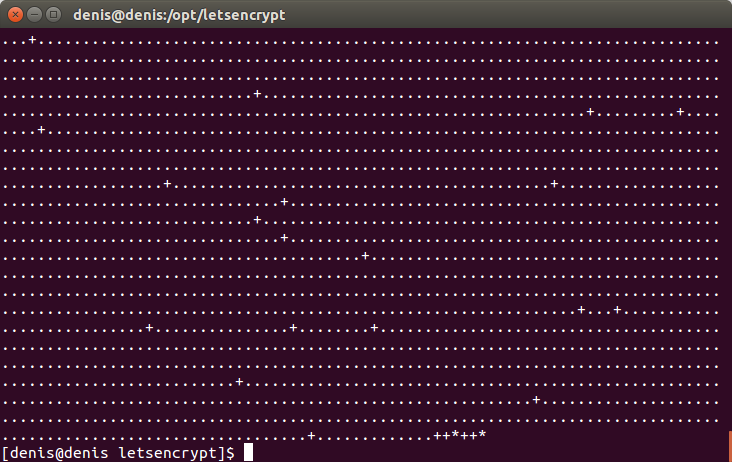

sudo openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048

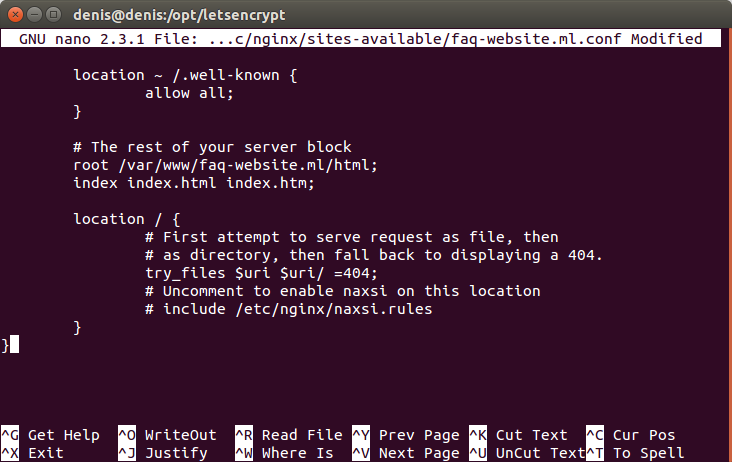

sudo nano /etc/nginx/sites-available/faq-website.ml.conf

server {

# перенаправление с 80 порта, а также с www

server_name faq-website.ml www.faq-website.ml

listen 80;

return 301 https://www.faq-website.ml$request_uri;

}

server {

listen 443 ssl;

server_name faq-website.ml www.faq-website.ml;

# Указываем пути к сертификатам

ssl_certificate /etc/letsencrypt/live/faq-website.ml/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/faq-website.ml/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_dhparam /etc/ssl/certs/dhparam.pem;

ssl_ciphers 'ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:AES:CAMELLIA:DES-CBC3-SHA:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!aECDH:!EDH-DSS-DES-CBC3-SHA:!EDH-RSA-DES-CBC3-SHA:!KRB5-DES-CBC3-SHA';

ssl_session_timeout 1d;

ssl_session_cache shared:SSL:50m;

# позволяем серверу прикреплять OCSP-ответы, тем самым уменьшая время загрузки страниц у пользователей

ssl_stapling on;

ssl_stapling_verify on;

add_header Strict-Transport-Security max-age=15768000;

location ~ /.well-known {

allow all;

}

# The rest of your server block

root /var/www/faq-website.ml/html;

index index.html index.htm;

location / {

# First attempt to serve request as file, then

# as directory, then fall back to displaying a 404.

try_files $uri $uri/ =404;

# Uncomment to enable naxsi on this location

# include /etc/nginx/naxsi.rules

}

}

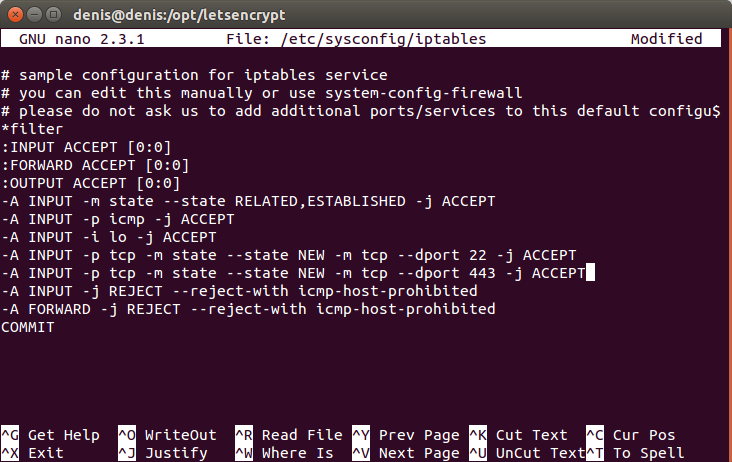

sudo systemctl reload nginxsudo nano /etc/sysconfig/iptables-A INPUT -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 443 -j ACCEPT

sudo service iptables reload

См.также:

Настройка Nginx с Let's Encrypt